In dieser Schritt-für-Schritt-Anleitung erfahren Sie, wie Sie SSH auf einem OpenSUSE- oder SLES-System effektiv einrichten. SSH (Secure Shell) ermöglicht eine sichere Fernverwaltung Ihres Linux-Servers und schützt alle übermittelten Daten durch fortschrittliche Verschlüsselungstechniken. Wir werden die grundlegende Funktionsweise von OpenSSH, die Installation des OpenSSH-Servers sowie die darauf basierenden Konfigurationen und Sicherheitsmaßnahmen detailliert erläutern.

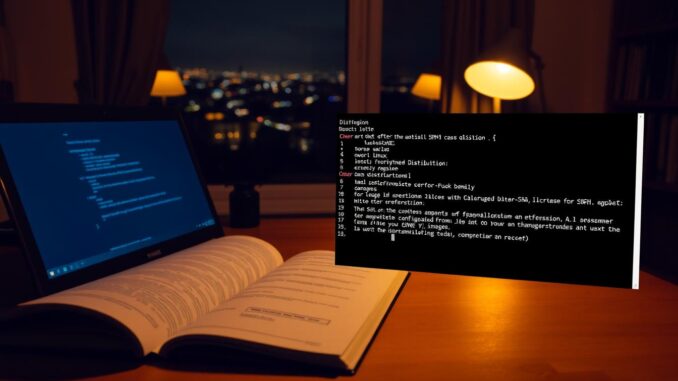

Hier ist ein praktischer Codeblock, der alle im Blogartikel beschriebenen

Befehle in sinnvoller Reihenfolge zusammenfasst – ideal zum Copy & Paste

für eine zügige Einrichtung eines SSH-Servers unter openSUSE oder SLES:

# 1. Prüfen, ob openssh installiert ist

sudo zypper info openssh

# 2. Installation, falls nicht vorhanden

sudo zypper install --no-confirm openssh

# 3. SSH-Dienst starten

sudo systemctl start sshd

# 4. SSH-Dienst für Autostart aktivieren

sudo systemctl enable sshd

# 5. Dienststatus prüfen

sudo systemctl status sshd

# 6. Firewall: SSH-Zugriff dauerhaft erlauben

sudo firewall-cmd --permanent --add-service=ssh

# 7. Firewall neu laden, damit Änderungen wirksam werden

sudo firewall-cmd --reload

# 8. SSH-Schlüsselpaar erzeugen (auf dem Client)

ssh-keygen

# 9. Öffentlichen Schlüssel auf den Server kopieren (ersetze 'user' und 'host')

ssh-copy-id user@host

# 10. Sicherheitsmaßnahmen: Root-Login deaktivieren und Passwortauthentifizierung abschalten

# Datei bearbeiten:

sudo nano /etc/ssh/sshd_config

# Folgende Zeilen anpassen oder hinzufügen:

PermitRootLogin no

PasswordAuthentication no

# 11. SSH-Dienst neu starten, damit Änderungen übernommen werden

sudo systemctl restart sshdInstallation des OpenSSH-Servers

Die Installation des OpenSSH-Servers ist ein wichtiger Schritt, um sicheren Remote-Zugriff auf Systeme zu ermöglichen. Zuerst sollte eine Überprüfung SSH-Installation vorgenommen werden, um sicherzustellen, dass das openssh-server-Paket noch nicht installiert ist. Dies kann mit dem Befehl sudo zypper info openssh durchgeführt werden. Wenn das Paket bereits vorhanden ist, ersparen Sie sich eine unnötige Installation.

Ist das Paket nicht installiert, können Sie es mit dem folgenden Befehl nachholen: sudo zypper install --no-confirm openssh. Dieser Befehl sorgt dafür, dass der OpenSSH-Server schnell in Ihrer Umgebung installiert wird. Nach der Installation erfolgt die Überprüfung SSH-Installation durch das Ausführen von sudo systemctl status sshd. Damit erfahren Sie, ob der SSH-Dienst erfolgreich läuft und auf welchem Port er konfiguriert ist.

Zusätzlich können Sie nützliche Informationen zu diesem Thema in einem Artikel über die Aktivierung des SSH-Servers auf Ubuntu finden. Das Verständnis dieser Schritte ist entscheidend für eine effektive Nutzung und Konfiguration des OpenSSH-Servers.

Suse SSH konfigurieren – Schritt für Schritt

Die Konfiguration des SSH-Dienstes ist ein wichtiger Schlüssel zur Sicherstellung einer sicheren Verbindung zu Ihrem Suse-System. Im Folgenden wird erklärt, wie man den SSH-Dienst aktivieren und den Dienststatus überprüfen kann.

Aktivierung des SSH-Dienstes

Um den SSH-Dienst zu aktivieren, verwenden Sie den Befehl sudo systemctl start sshd. Dieser Befehl startet den SSH-Dienst sofort. Um sicherzustellen, dass der Dienst beim nächsten Systemstart automatisch läuft, fügen Sie den Befehl sudo systemctl enable sshd hinzu. Dadurch wird der SSH-Dienst konfiguriert, um sich bei jedem Booten des Systems zu aktivieren.

Überprüfung des Dienststatus

Um den aktuellen Status des SSH-Dienstes zu überprüfen, führen Sie den Befehl sudo systemctl status sshd aus. Dieser Befehl liefert wertvolle Informationen über den laufenden Status des Dienstes. Überprüfen Sie regelmäßig den Dienststatus, um die Verfügbarkeit und die ordnungsgemäße Funktionsweise des SSH-Dienstes sicherzustellen.

Firewall-Konfiguration für SSH

Die richtige Firewall-Konfiguration ist entscheidend für die Sicherheit und Funktionalität eines SSH-Servers. Um den SSH-Verkehr zuzulassen, müssen spezifische Regeln in der Firewall festgelegt werden. Dabei spielt die Firewall SSH настройка eine zentrale Rolle, um sicherzustellen, dass nur autorisierte Verbindungen zum Server hergestellt werden können.

SSH-Verkehr zulassen

Um SSH-Verkehr über die Firewall zuzulassen, ist es nötig, entsprechende Regeln festzulegen. Mit dem folgenden Befehl können die erforderlichen Regeln permanent gesetzt werden: sudo firewall-cmd --permanent --add-service=ssh. Dieser Befehl sorgt dafür, dass die Firewall so konfiguriert wird, dass sie SSH-Verkehr zulässt. Um die Änderungen wirksam werden zu lassen, muss die Firewall anschließend mit dem Befehl sudo firewall-cmd --reload neu geladen werden.

Firewall-Regeln anwenden

Nach dem Neuladen der Firewall gelten die neuen Einstellungen und der SSH-Verkehr ist nun erlaubt. Es ist wichtig, die Firewall regelmäßig zu überprüfen, um sicherzustellen, dass alle Regeln korrekt angewendet werden und die Integrität des Systems gewahrt bleibt.

Benutzer- und Host-Schlüsselverwaltung

Die Verwendung von Benutzer-SSH-Schlüsselpaaren erhöht die Sicherheit beim Zugriff auf Server erheblich. Um ein SSH-Schlüsselpaar zu erzeugen, nutzen Sie den Befehl ssh-keygen. Dieser Befehl generiert ein Schlüsselpaar, bestehend aus einem privaten und einem öffentlichen Schlüssel, das standardmäßig in ~/.ssh/id_rsa.pub gespeichert wird. Der private Schlüssel bleibt auf dem Client, während der öffentliche Schlüssel auf den Server übertragen werden muss.

Erzeugen von Benutzer-SSH-Schlüsselpaaren

Um ein SSH-Schlüsselpaar zu erzeugen, führen Sie einfach den Befehl ssh-keygen in Ihrem Terminal aus. Sie können die Standardoptionen akzeptieren, um schnell ein Schlüsselpaar zu erstellen. Diese Schlüssel werden zur Authentifizierung bei zukünftigen Verbindungen verwendet und tragen dazu bei, unbefugten Zugriff zu verhindern.

Öffentlichen Schlüssel auf den Server übertragen

Um den öffentlichen Schlüssel auf den Server zu übertragen, verwenden Sie den Befehl ssh-copy-id user@host. Diese Methode stellt sicher, dass nur der Benutzer mit dem entsprechenden privaten Schlüssel Zugang zum SSH-Server hat. Dies bietet eine sichere und effiziente Möglichkeit, die Zugangsberechtigungen zu verwalten und die Sicherheit insgesamt zu erhöhen.

Sicherheitsmaßnahmen für SSH

Um die Sicherheit Ihres SSH-Servers zu erhöhen, sind verschiedene Sicherheitsmaßnahmen SSH erforderlich. Eine der wichtigsten Maßnahmen besteht darin, den Root-Login zu deaktivieren. Dies kann durch die Einstellung PermitRootLogin no in der Konfigurationsdatei /etc/ssh/sshd_config erreicht werden. Diese Konfiguration verhindert, dass Angreifer direkt als root auf den Server zugreifen können, was das Risiko eines unbefugten Zugriffs erheblich reduziert.

Ein weiteres wichtiges Element zur Absicherung des SSH-Servers ist die Verwendung der Public-Key-Authentifizierung. Diese Methode ist sicherer als die traditionelle Passwortauthentifizierung, da sie die Verwendung von umfangreichen Passwörtern überflüssig macht. Um diese Methode zu aktivieren, sollte die Einstellung PasswordAuthentication no in der gleichen Konfigurationsdatei gesetzt werden. Durch diese Maßnahmen wird das Risiko von Brute-Force-Angriffen weiter gesenkt.

Regelmäßige Überprüfungen der SSH-Konfiguration sind ebenfalls entscheidend. Es empfiehlt sich, die Einstellungen von Zeit zu Zeit zu überprüfen und Sicherheitsupdates für die SSH-Software einzuspielen. Diese regelmäßigen Wartungsarbeiten tragen dazu bei, sicherzustellen, dass der SSH-Server weiterhin sicher bleibt und gegen neueste Bedrohungen gewappnet ist. Indem Sie diese Sicherheitsmaßnahmen umsetzen, können Sie Ihren SSH-Server nachhaltig absichern und unbefugten Zugriff verhindern.